每日一练之"DASCTF 2020 6th Wp"

T0p_Gear

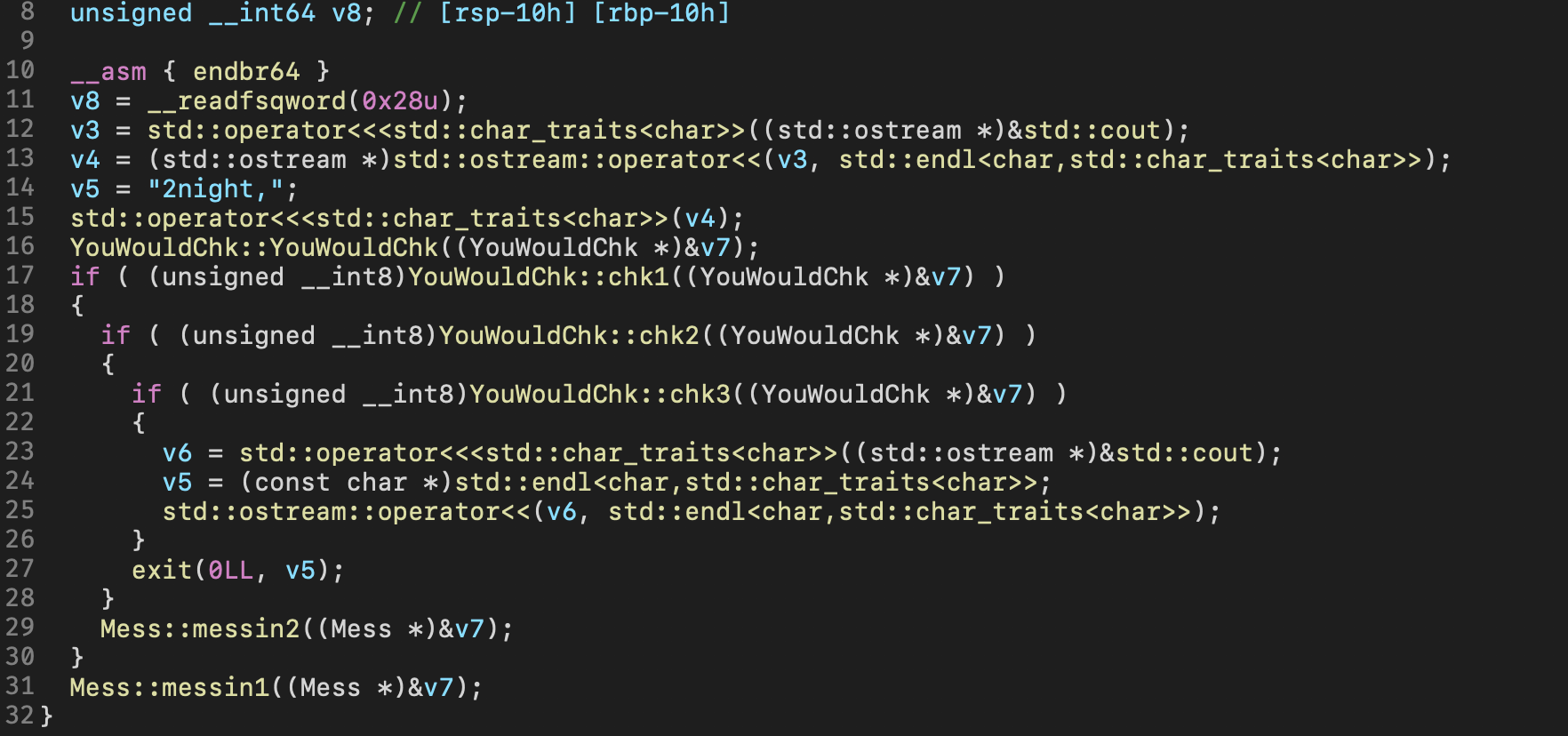

首先ida进去看到就5个函数,看了看字符串发现了UPX字样,所以先用upx -d 解压,解压后看到main函数

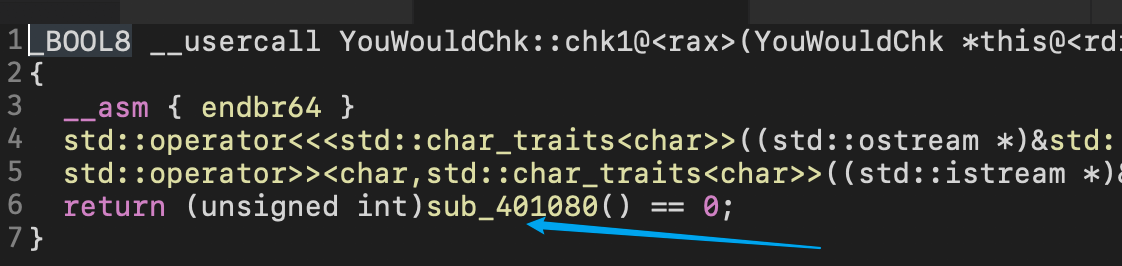

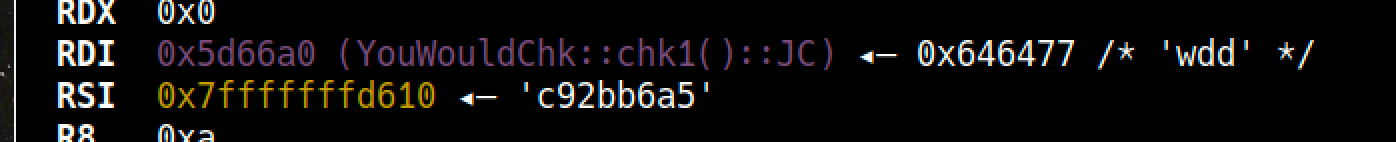

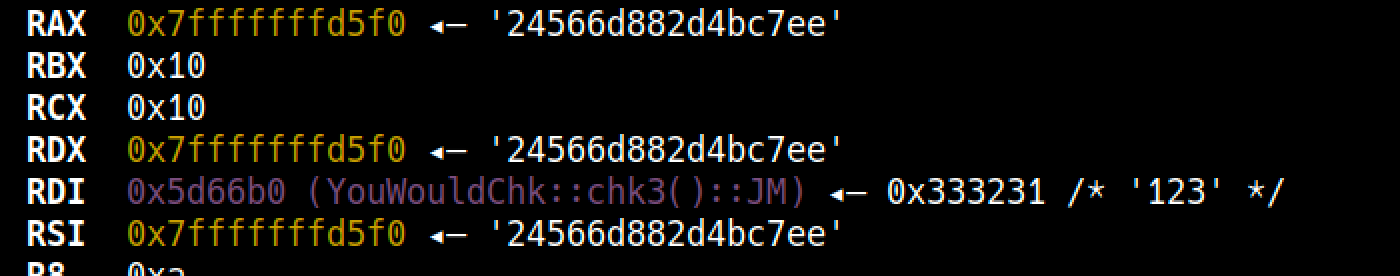

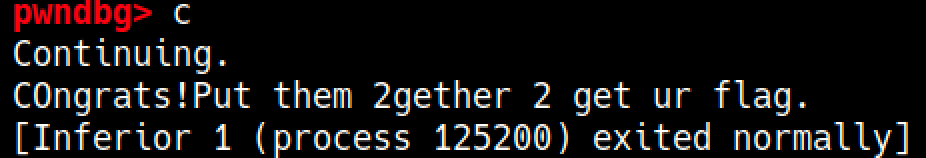

看来是三次Check,并且每次都会调用401080这个子函数,进去发现是一个字符串比较,诶,莫非传的是明文,直接在每个call sub_401080 打断点

分别是 404dba、4064f5、404fbf

chk2弄了半天rax没数据发现是txt文件没放,TwT

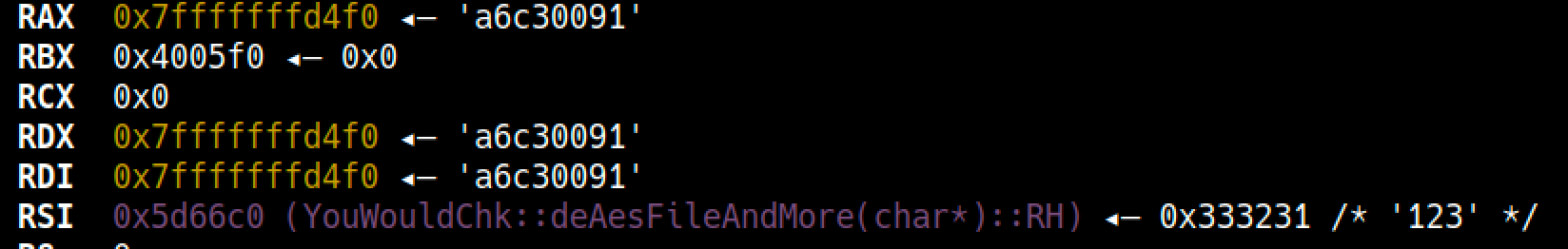

之后再看chk2,是对文件读取并做aes加密,但是动调直接绕过了,如果有反调试的话,这位师傅分析的AES其实不错http://www.mamicode.com/info-detail-3047406.html

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 X Mεl0n | 随手记!